SOPS:管理敏感数据的现代化解决方案

在现代 DevOps 和云原生开发环境中,安全管理敏感数据(如 API 密钥、数据库凭证等)是一项至关重要的任务。手动管理这些敏感信息既不高效也不安全,因此自动化的加密工具成为了必备。而 SOPS,由 Mozilla 开发,凭借其简洁的操作和强大的功能,成为开发者和运维人员的首选。

本篇博客将介绍 SOPS 的核心功能、适用场景以及如何将它集成到您的项目中。

什么是 SOPS?

SOPS(全称:Secrets OPerationS)是一个文件加密工具,专注于管理敏感数据的安全性。与传统的加密工具(如 GPG 或 OpenSSL)不同,SOPS 的设计目标是以结构化和自动化的方式加密和解密文件内容。

核心特点

- 结构化加密

SOPS 可以对文件的部分内容进行加密,而非整个文件。例如,可以加密 YAML 或 JSON 文件中的特定字段。 - 多种密钥后端支持

SOPS 支持与多种密钥管理服务集成,包括:- AWS KMS

- Google Cloud KMS

- Azure Key Vault

- HashiCorp Vault

- PGP/GPG

- 原生支持 YAML、JSON、INI 和 ENV 文件

SOPS 能够自动解析这些格式,并加密指定字段,同时保留文件的整体结构。 - 简单易用

提供简单的命令行工具,支持快速加解密操作,且能方便地集成到 CI/CD 管道中。

SOPS 的应用场景

- 敏感信息管理

将敏感信息以加密文件的形式存储在代码仓库中,避免明文泄漏风险。 - 云原生环境中的密钥管理

配合 Kubernetes 或其他容器化平台,将加密文件解密后注入到环境变量或配置文件中。 - 团队协作

与密钥管理服务集成后,团队成员可以无缝访问加密文件,而无需共享实际密钥。

安装与配置

- 安装 SOPS

SOPS 是一个独立的二进制文件,可通过以下命令快速安装:- 手动下载二进制文件:SOPS Releases

- 配置密钥后端

在使用 SOPS 加密文件之前,需要配置密钥后端。例如:- GCP KMS:

启用 Google Cloud KMS 并获取密钥的keyId。

- GCP KMS:

验证安装

安装完成后,运行以下命令检查版本:

sops --version

AWS KMS:

确保您的 AWS CLI 已正确配置,并创建一个 KMS 密钥:

aws kms create-key

Linux(通过包管理器):

sudo apt-get install sops

macOS(通过 Homebrew):

brew install sops

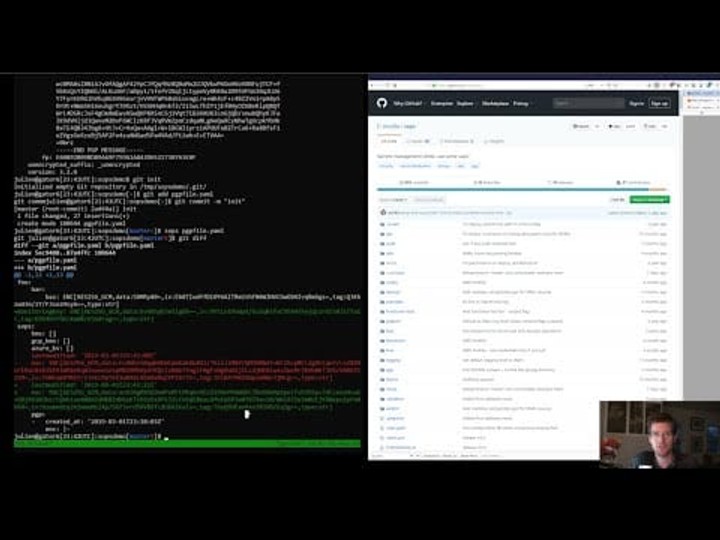

快速入门:加密和解密文件

编辑加密文件

使用 SOPS 内置编辑功能,可以直接在加密状态下编辑文件:

sops secrets.enc.yaml

解密文件

运行以下命令解密文件:

sops -d secrets.enc.yaml > secrets.dec.yaml

加密文件

使用以下命令加密文件:

sops -e secrets.yaml > secrets.enc.yaml

加密后的文件内容如下:

db_username: ENC[AES256_GCM,data:jHyIghx...,iv:jMjshjk...,tag:Ghojs...]

db_password: ENC[AES256_GCM,data:hjksHja...,iv:ghJjks...,tag:sds78...]

api_key: ENC[AES256_GCM,data:KjsksJs...,iv:AskskJj...,tag:Asdjjk...]

创建一个敏感文件

创建一个包含敏感信息的 YAML 文件:

db_username: admin

db_password: secret123

api_key: abcdefg123456

在 Kubernetes 中使用 SOPS

在 Kubernetes 环境中,可以结合 SOPS 和 Helm Secrets 插件管理敏感数据。

解密并注入到集群

在 CI/CD 中使用 SOPS 解密文件,然后通过 kubectl apply 部署:

sops -d secrets.enc.yaml | kubectl apply -f -

加密 Kubernetes 配置

将 Kubernetes Secret 文件加密:

apiVersion: v1

kind: Secret

metadata:

name: my-secret

data:

username: admin

password: secret123

使用 SOPS 加密后文件仍保留 YAML 格式,但敏感数据被加密。

集成到 CI/CD 管道

在自动化工作流中,SOPS 是处理敏感数据的理想工具。以下是与 GitHub Actions 的简单集成示例:

- 配置密钥管理服务,如 AWS KMS。

在 GitHub Actions 中添加解密步骤:

steps:

- name: Checkout code

uses: actions/checkout@v2

- name: Decrypt secrets

run: |

sops -d secrets.enc.yaml > secrets.yaml

- name: Use secrets

run: |

echo "Using secrets from decrypted file"

SOPS 的优势与对比

| 特性 | SOPS | KMS 直接使用 | GPG |

|---|---|---|---|

| 文件部分加密 | ✅ | ❌ | ❌ |

| 多格式支持 | ✅(YAML, JSON, ENV 等) | ❌(需自行实现) | ✅ |

| 易用性 | ✅(简洁高效) | ❌(复杂) | ❌(需学习曲线) |

| 自动密钥管理 | ✅(与 KMS 集成) | ✅ | ❌ |

总结

SOPS 是现代化敏感数据管理的优秀工具,它的灵活性和易用性使其成为 DevOps 和云原生开发的首选解决方案。通过与 KMS 等密钥管理服务集成,SOPS 能够帮助团队高效、安全地管理敏感数据,避免传统方法中常见的安全风险。

如果您的项目中需要处理大量敏感数据,不妨尝试一下 SOPS,为您的开发和运维流程增添一层强大的安全保障!

更多信息请访问 SOPS 官方 GitHub 仓库。